Cyber napadi na kompanije u regiji sve su sofisticiraniji, zbog čega je neophodno da realni sektor posveti značajniju pažnju zaštiti infrastrukture, a pogotovo edukovanju zaposlenih. U regiji se u prosjeku događa jedna cyber prevara dnevno s gubitkom od 50.000 evra. Jedan od napada na retail kompaniju u BiH, o kojem vam donosimo detalje, koštao je oko 18.000 evra. Odgovaramo gdje su napravili grešku i kako su se odbranili te na šta sve kompanije treba da obrate pažnju kako ne bi postale žrtve kibernetičkog napada.

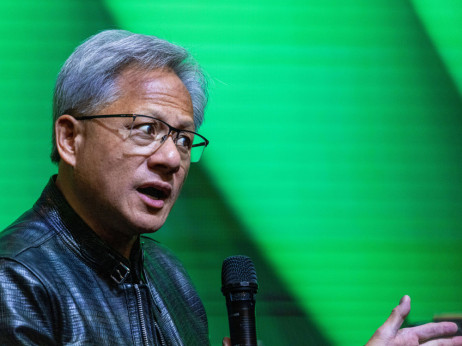

Dejan Jarić, team leader Network and security odjela u kompaniji Lanaco iz Banjaluke (Bosna i Hercegovina) za Bloomberg Businessweek Adria govorio je o cyber napadu na jednu od retail kompanija, načinu odbrane, posljedicama napada, zaštiti i prevenciji napada.

Napad na retail kompaniju zbog greške junior administratora

Jedno jutro, početkom ove godine, stigavši na posao, zaposleni u Lanacou zaprimili su hitan poziv od retail kompanije koja je imala problem u radu IT opreme i smatrala je da je pod cyber napadom. Prvi korak bio je da klijent odgovori na set pitanja na osnovu kojih se detektuje o kakvom se napadu radi.

Čitaj više

Balkanski špijun 2.0: Kako kibernetičke prijetnje osvajaju regiju

Zaštita od cayber napada u Adria regiji je izuzetno slaba.

29.10.2024

Cyber napadi najviše pogađaju kompanije u Europi, mnogi nisu ni svjesni

42 posto kompanija nema posebnu kontakt tačku za cyber incidente.

29.06.2023

Cyber napadi na kritičnu infrastrukturu sve učestaliji, BiH nezaštićena

Ranjiva točka kritične infrastrukture je kombinacija operacione tehnologije (OT) i informacione tehnologije (IT).

09.05.2023

Cyber napadi sve učestaliji, najranjivije hidrocentrale, TE, vodovodi...

Za BBA je govorio Dejan Mališanović, CTO kompanije PULSEC.

10.11.2022

Dizdarević: Cyber napadi su realna opasnost, štete mogu biti višemilionske

Klasični pristupi zaštite više nisu dovoljno efikasni.

25.10.2022

Nakon odgovora klijenta, Jarić kaže, pretpostavili su da se radi o ransomware napadu na infrastrukturu te su odmah dali set instrukcija IT osoblju napadnute kompanije šta i kako da radi da se napad ne bi proširio.

"Organizovali smo tim inženjera kao odgovor na prijetnje i poslali ih kod klijenta. Prvo smo radili procjenu ugroženosti sistema, trijažu. Utvrdili smo da imaju endpoint zaštitu, koja se sastoji od standardnog EPP (Endpoint Protection Platform) antivirusnog rješenja uz dodatnu naprednu EDR (Endpoint Detection Response) komponentu. Obje komponente zaštite obezbijedile su da se napad detektuje na vrijeme i spriječi njegovo lateralno kretanje kroz sistem", kaže Jarić.

Urađeno je odvajanje ugroženog dijela sistema i pokrenuto je skeniranje svih radnih stanica i servera u mreži s postojećim antivirusnim rješenjem, gdje su tražili Indikatore ugroženosti sistema (IoC) kako bi utvrdili da li je na njima file koji nije pokrenut, a predstavlja potencijalnu prijetnju sistemu.

"Paralelno s tim procesom pristupilo se pregledu sigurnosnih logova na antivirusnom rješenju, logova na zaraženim radnim stanicama, pregledu memorije i logova na postojećim sigurnosnim uređajima u mreži, kako bi se procijenio nivo ugroženosti mašina koje su već zaražene ransomwareom", objašnjava Jarić.

Ilustracija (Depositphotos)

Ilustracija (Depositphotos)

Pokušavali su da identifikuju o kojem je ransomwareu riječ, da li imaju ikakvu mogućnost da dođu do ključa te dekriptuju zaključane fileove. "Nažalost, nismo uspjeli jer je bio ransomware novije generacije", ističe Jarić.

Kako je završavano skeniranje, sistem je kontrolisano puštan u rad, uz nadzor, dok nisu završili kompletan pregled i ustanovili da je sistem siguran.

Zanimljivo u vezi s ovim napadom je da je bio ograničen samo na organizacionu jedinicu IT administratora, odnosno na radne stanice koje su koristili za testiranje aplikacija i za pristup udaljenim računarima u svrhu administracije.

"Pregledom svih sigurnosnih logova, na mrežnoj i endpoint sigurnosnoj opremi, ustanovili smo kako je došlo do napada. Njihov junior administrator je, da bi sebi olakšao posao kada radi od kuće, omogućio udaljeni pristup radnoj stanici koju je, u nedostatku znanja, učinio javno dostupnom na internetu. Stanica nije imala endpoint rješenje i napadači su to iskoristili", navodi Jarić.

Primijetili su i da su napadači pokušavali da dođu do drugih radnih stanica, ali da nisu uspjeli, nakon čega su pokrenuli napad kriptovanja tri radne stanice do kojih su došli, a koje "srećom nisu bile povezane s poslovnim dijelom kompanije te je firma mogla normalno da radi".

"Da je nastradao neki od poslovnih servera, bio bi veći problem, jer u tom trenutku nisu imali backup podataka. Da nisu na vrijeme primijetili i da nismo započeli odbranu, bila bi velika šteta, ne može se procijeniti kolika, ali dovela bi vjerovatno do prekida poslovanja, što bi bilo pogubno, s obzirom na to da je riječ o retail sektoru", navodi Jarić.

Napad i odbrana su trajali tri dana i ovo je samo jedan od primjera odbrane od napada po kojem je kompanija Lanaco postupala u realnom sektoru.

Po završetku svega, dodaje, kompletno su analizirali sistem klijenta i napravili arhitekturu sigurnosnog rješenja kako do napada više ne bi dolazilo.

"Dali smo prijedloge, neki nisu uključivali dodatne troškove nego samo rad postojećih administratora, a neki su uključivali nabavku novih uređaja koji su im bili potrebni da pravovremeno detektuju prijetnje i mogu mnogo brže da reaguju na njih. Jedna od bitnih stavki koje smo predložili je bila edukacija zaposlenih kroz security awareness programe i podizanje svijesti zaposlenih o IT sigurnosti", dodaje Jarić.

Aleksandar Mastilović, ekspert za digitalnu transformaciju malih i srednjih preduzeća"Ono što je fakt jeste da smo potpuno nesvjesni činjenice da smo u svakom trenutku izloženi napadima, i da je svako otvaranje bilo čega, što nije provjereno, maila, poruke, mogućnost cyber napada. Institucije i kompanije u regionu Zapadnog Balkan nisu spremne da odgovore na sofisticirane cyber napade u poređenju sa globalnim standardima. Premalo sredstava se ulaže u edukaciju i obuku zaposlenih u javnim institucijama i privatnom sektoru". |

Bloomberg Businessweek Adria

O cyber napadima na pojedince, kao i na korporativni sektor i kako se zaštititi, pisali smo u novembarskom broju časopisa Bloomberg Businessweek Adria u tekstu pod naslovom "Balkanski špijun 2.0: Kako kibernetičke prijetnje osvajaju regiju".

Šta kompanije moraju da imaju da bi bile zaštićene

Koja sigurnosna rješenja i proizvode kompanije moraju da imaju da bi bile zaštićene od cyber napada zavisi od veličine kompanije i poslova kojima se bave.

Jarić objašnjava da je minimum da imaju firewall novije generacije koji skenira sav saobraćaj na antivirus, intrusion prevention system (IPS) propusnosti, kontrolu aplikacija, kontrolu korisnika.

"Kompanije moraju obavezno da posjeduju endpoint security rješenje koje im omogućava ne samo retroaktivno djelovanje nego i proaktivno. To znači da u slučaju pojave bilo kakve opasnosti, možemo proaktivno djelovati i blokirati pokretanje detektovanih fajlova na svim radnim stanicama na jednostavan i brz način i tako zaštititi ostatak sistema od opasnosti. To su neke minimalne stvari, uz naravno obaveznu edukaciju zaposlenih", naglašava Jarić i dodaje da bi poželjno bilo da se za pristup sistemu koristi i dvofaktorska autentifikacija korisnika.

Edukacija svih radnika je svakodnevna i u samoj kompaniji Lanaco, iako imaju stručnjake za bezbjednost. "To je donijelo veliku korist kompaniji jer su kolege počele da prepoznaju stvari koje mogu da budu potencijalno opasne, zovu, provjeravaju, razvili su svijest da moraju da paze i da nije svaki email ispravan i istinit", kaže Jarić.

Da napadi postaju sve sofisticiraniji potvrđuje i primjer da im je stigao mail od partnerske firme, od koje su očekivali uputstva za izradu određenog rješenja s potpisom i sve je djelovalo legitimno, vizuelno nije bilo sumnje da se radi o malwareu, ali je zaposleni primijetio da ekstenzija nije dobra (pdf.exe), što je ukazivalo na to da se radi o sumnjivoj aplikaciji.

"Priča o sigurnosti je kompleksna, ne može da se svede na spisak proizvoda koje neka kompanija kupi i time završi sve. Stoodstotna sigurnost ne postoji, ali ona može biti poboljšana uključenošću svih zaposlenih", kaže Jarić.

Dejan Jarić (Bloomberg Adria)

Dejan Jarić (Bloomberg Adria)

Kompanije spremne da plate hakerima i po više hiljada evra

Jedan od ciljeva napada hakera na kompanije je da zaključaju podatke i traže određen iznos novca kako bi ih otključali, a često može da se desi da koriste resurse napadnute firme za napade na nekog drugog gdje će ostvariti veću dobit.

"Imali smo primjera gdje su kompanije, nažalost, pristajale da plate napadačima. Jedna kompanija je pretrpjela posljedice napada ransomwareom i bio im je kriptovan cijeli produkcioni server. Oni su platili i kada smo mi poslije toga došli i dali sigurnosno rješenje, troškovi zaštite su bili upola manji od iznosa koji su platili da im hakeri otključaju resurse. Cifre koje napadači traže zavise od kompanije do kompanije, a ova kompanija je platila oko 35.000 KM (18.000 evra)", kaže Jarić.

Većina kompanija koje plate hakerima kriju da su to uradile, a ako pitate stručnjake, savjet će biti da ne treba da plaćaju jer to nije garant da će dobiti podatke nazad, a istovremeno daju krila napadačima da nastave istu praksu.

Jarić, međutim, ističe da postoji pomak među kompanijama po pitanju ulaganja i rada na sigurnosti sistema, ali da je on još uvijek zanemariv. Nisu svi direktori kompanija spremni da izdvoje određena finansijska sredstva jer misle da ne može da im se desi napad. "Često čujemo priču 'mi smo mali, nemaju kod nas šta da traže, ne mogu da nas iskoriste', a to je pogrešno, to je posljedica neznanja", poručuje Jarić.

Što se tiče djelatnosti, pažnju zaštiti najviše posvećuje finansijski sektor, zatim elektroenergetski, dok je najmanja svijest o cyber bezbjednosti u sektoru trgovine.

Kompanija Lanaco ima četiri tima koja pružaju usluge zaštite, Network and security team, Data center team, Servis i Kolaboraciju, i poručuju da su spremni da pruže pomoć u rješavanju napada, izradi arhitekture sigurnosnog rješenja ili pak samo da daju sugestiju ili savjet kompanijama.

"Kada dođe do napada, najčešće je već kasno, ako korisnik nema sistem koji je pripremljen da odgovori na napad ili ako nema backup. Troškovi zaštite nisu toliko veliki u odnosu na štetu koja može nastati. Edukacija zaposlenih je u principu najjeftiniji oblik zaštite, ne zahtijeva puno vremena, a programi za edukaciju su prilagođeni zaposlenima. To kompanijama može da osigura i prednost prilikom ISO standardizacije, da pokažu da ulažu u edukaciju zaposlenih", poručuju iz ove kompanije.

.png)